2018/02/22から、当方で管理するサーバの11211ポートからの不審なパケットが大量送信されているという報告を受けました。

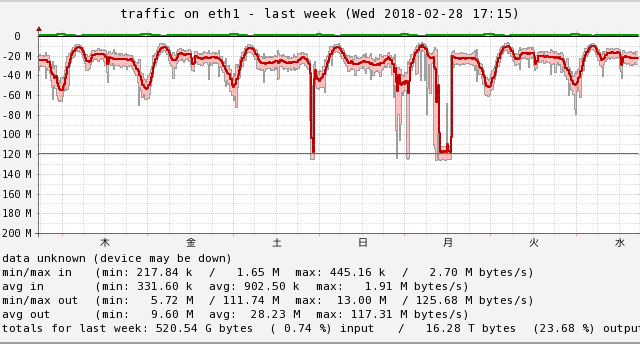

監視ツールで確認してみると、確かに異常なトラフィックが出ていました。下記画像は1Gbpsのサーバですが、土曜と月曜において、通常時のピークの倍くらいのトラフィックが出て、天井まで到達しています。

送信が回線のリミットまで到達しているので、サイト表示やFTP接続が異常に遅いといったイシューが発生しましたが、管理下の全サーバをチェックし、適切な対応は終わっております。

該当のお客様には、大変ご迷惑おかけして申し訳ありませんでした。

なお、この処理について、2/22の時点ではまるで情報が出ておらず、対策に少し悩みました。CPUやメモリやロードアベレージの値にはほとんど変化がなかったので、大変わかりにくかったのです。

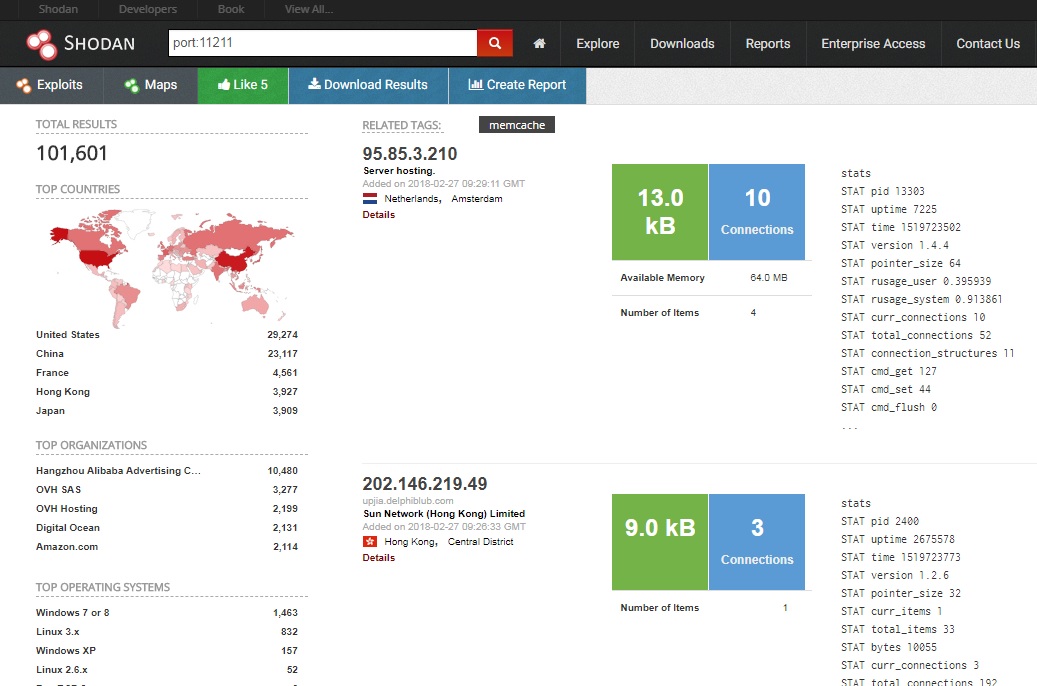

色々調べてみると、memcachedを経由しての送信だったようで、memcached 自体のサービス停止や11211ポートのUDPブロックなどで解決しております。

memcachedの再起動だけで一旦は収まりますが、これらのDDoSは、再開することも確認しております。

現在memcachedを使用されている方は、zabbixやmuninなどで異常なトラフィックが発生していないか確認し、もしそうなっていたらすぐに対処されることをお勧めします。

参考URL JPCERT

https://www.jpcert.or.jp/at/2018/at180009.html

コメント